蓝牙被爆隐患:Windows/iOS/macOS系统易被识别和追踪

从1994年最早的蓝牙技术诞生,发展至今已经研发到第五代蓝牙版本。对于我们而言,蓝牙这样一个不起眼的小功能,开启的时候还会出现耗电的情况发生。对于蓝牙,用户基本都是靠蓝牙进行音乐、图片、电子书等文件的传输。这也是蓝牙最基础的功能了,但是就是这样一个小功能,却被曝出了大隐患!

根据波士顿大学的最新研究,蓝牙通信协议中的安全漏洞有可能允许恶意行为者跟踪和识别来自Apple和微软的设备。 包括Mac,iPhone,iPad和Apple Watch在内的Apple设备受到影响,微软平板电脑和笔记本电脑也受到影响。Android设备不受影响。

该漏洞影响包括 iPhone / iPad / Apple Watch / MacBook,以及微软平板与笔记本电脑在内的诸多设备。值得庆幸的是,Android 设备并未受到影响。

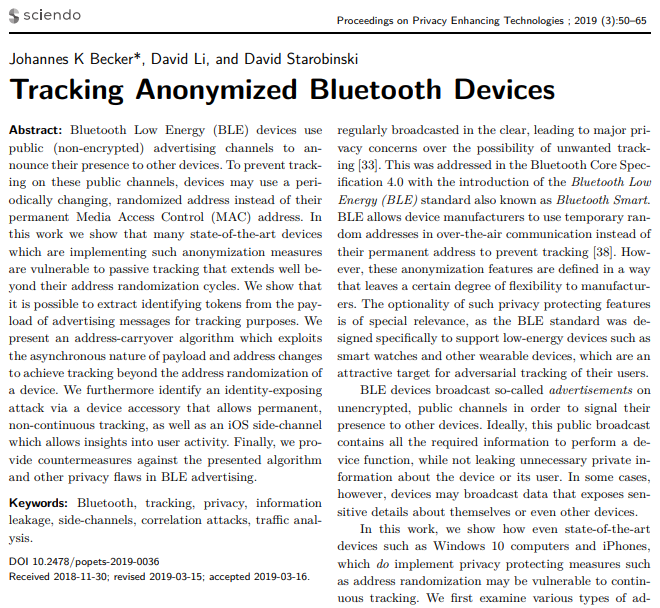

在这篇题为《追踪匿名蓝牙设备》的研究论文(PDF)中,其宣称许多蓝牙设备都存在着 MAC 地址。

即便有随机 MAC 地址的选项,但他们发现了可以绕过这一层的方法,以实现对特定设备的永久性监控。

识别令牌通常与 MAC 地址搭配使用,而 David Starobinski 和 Johannes Becker 开发的“地址携带”新算法,能够利用有效载荷的异步特性和地址变化,来实现超越设备地址随机化的追踪方案。

其写到,该算法无需消息解密、或已任何方式破坏蓝牙的安全性,因其完全基于公共、未加密的‘广播流量’(advertising traffic)。

这项研究主要针对 2010 年引入的低功耗蓝牙规范(同样被用于蓝牙 5.0),在实验室中,研究人员建立了基于苹果和微软设备的测试平台,以分析 BLE 广播频道和标准蓝牙接近度内的‘广告事件’。

测试期间,研究人员使用了 Xianjun Jiao 的 BTLE 软件套件和定制版本的嗅探器。通过被动收集一段时间内的广告事件和日志文件,分析相关信息并引出显示设备 ID 令牌的数据结构。

研究指出,多数计算机和智能手机操作系统都会默认实施 MAC 地址的随机化,以防止被长期被动追踪,因为永久标识符是不会被广播的。

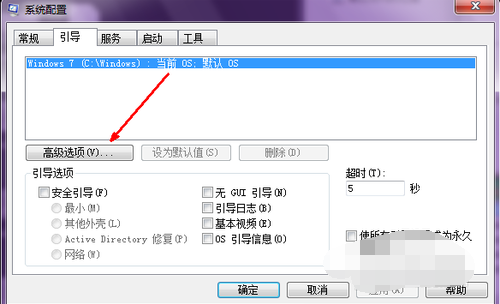

然而研究人员在运行 Windows 10、iOS 或 macOS 的设备上发现,系统会定期发送包含自定义数据结构的广告事件,它们会被用于与 BLE 范围内其它设备 / 特定平台的交互。

结果就是,通过为攻击者提供所谓的“临时 / 次要伪装身份”数据,研究人员可以通过算法筛出这些标识符,实现规避地址随机化的设备追踪。

有趣的是,这一缺陷并不影响 Android 设备,因为该移动操作系统不会不间断地发送广告信息。相反,Android SDK 会扫描附近的广播,而不是持续地暴露自身。

研究人员总结道:“如果不改变老旧的算法策略,任何定期发布广播信息的数据设备都会受到影响”。

预计 2019 至 2022 年间,蓝牙设备数量会从 42 亿增加到 52 亿。想要在未加密的通信信道上建立反追踪方法,将是至关重要的。